KI-unterstützte Phishing-Angriffe

Gefahr im Posteingang

KI-unterstützte Phishing-Angriffe verstehen und abwehren

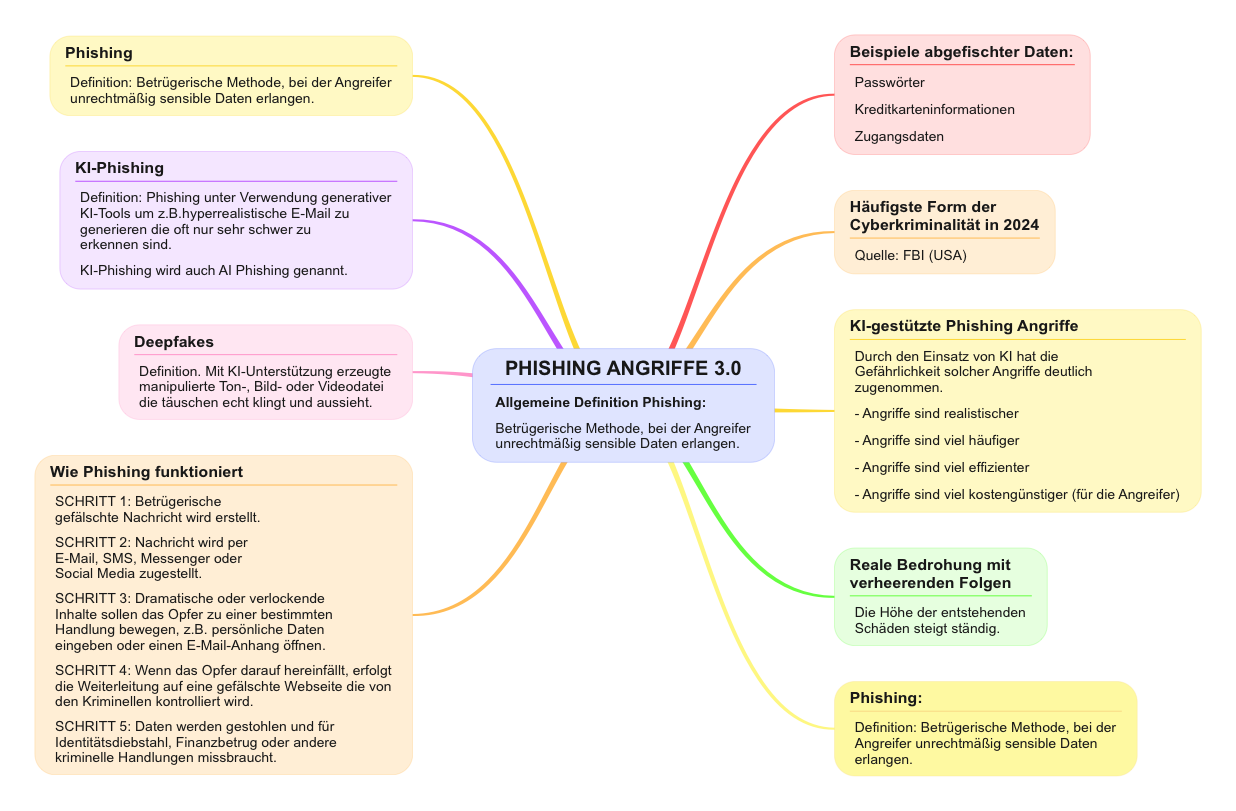

Phishing ist seit Langem eine der größten Bedrohungen in der Cybersicherheit. Doch durch den rasanten Einsatz von Künstlicher Intelligenz (KI) haben diese betrügerischen Angriffe eine neue, gefährlichere Dimension erreicht. Im Jahr 2024 wurde Phishing laut FBI (USA) zur häufigsten Form der Cyberkriminalität. Es ist entscheidend, diese Entwicklung zu verstehen und sich aktiv zu schützen.

Was ist (KI-gestütztes) Phishing?

Der Begriff Phishing beschreibt eine betrügerische Methode, bei der Angreifer unrechtmäßig sensible Daten erlangen. Die gestohlenen Daten können Passwörter, Kreditkarteninformationen oder andere Zugangsdaten umfassen. KI-Phishing (auch AI Phishing genannt) geht einen Schritt weiter: Es nutzt generative KI-Tools, um die Angriffe zu perfektionieren.

Die Evolution des Angriffs

Warum KI Phishing so viel gefährlicher macht

Der Einsatz von KI hat die Gefährlichkeit dieser Angriffe deutlich zunehmen lassen:

- Realismus: KI kann hyperrealistische E-Mails, SMS oder Messenger-Nachrichten generieren, die oft nur sehr schwer zu erkennen sind. Die Grammatik und der Stil sind perfekt, und die Nachrichten können besser auf das potenzielle Opfer zugeschnitten werden (Spear-Phishing).

- Effizienz und Häufigkeit: KI automatisiert den Erstellungsprozess, wodurch Angriffe viel häufiger und viel effizienter durchgeführt werden können.

- Kostenersparnis: Die Angriffe sind für die Kriminellen viel kostengünstiger geworden.

So funktioniert ein Phishing-Angriff (Schritt für Schritt)

Das Grundprinzip eines Phishing-Angriffs bleibt bestehen, wird jedoch durch KI in jedem Schritt optimiert.

Schritt 1: Nachrichtenerstellung

Eine betrügerische, gefälschte Nachricht wird erstellt11. KI hilft dabei, sie perfekt und authentisch zu gestalten.

Schritt 2: Zustellung

Die Nachricht wird über gängige Kommunikationswege wie E-Mail, SMS, Messenger oder Social Media zugestellt.

Schritt 3: Manipulation

Dramatische oder verlockende Inhalte fordern das Opfer zu einer bestimmten Handlung auf. Beispiele sind die dringende Eingabe persönlicher Daten oder das Öffnen eines E-Mail-Anhangs.

Schritt 4: Datenfang

Das Opfer wird auf eine gefälschte Webseite weitergeleitet, die von den Kriminellen kontrolliert wird15. Diese Fälschungen sind oft täuschend echt.

Schritt 5: Missbrauch

Die gestohlenen Daten werden für Identitätsdiebstahl, Finanzbetrug oder andere kriminelle Handlungen missbraucht.

Die Rolle von Deepfakes im KI-Phishing

Eine besonders beunruhigende Entwicklung ist die Integration von Deepfakes in Phishing-Szenarien. Deepfakes sind mit KI-Unterstützung erzeugte, manipulierte Ton-, Bild- oder Videodateien, die täuschend echt klingen und aussehen.

In der Praxis bedeutet dies:

- Voice-Phishing (Vishing): Kriminelle verwenden KI, um die Stimme einer Führungskraft oder eines Familienmitglieds zu fälschen und das Opfer in einem Anruf zur Eilüberweisung oder zur Preisgabe von Informationen zu bewegen.

- Video-Deepfakes: Ein gefälschtes Video-Meeting mit einem vermeintlichen CEO kann Mitarbeiter dazu bringen, auf einen schädlichen Link zu klicken oder vertrauliche Dokumente herauszugeben.

Diese Methoden machen Phishing-Angriffe zu einer realen Bedrohung mit verheerenden Folgen, da die entstehenden Schäden ständig steigen.

Wie Sie sich effektiv schützen können

Die Erkennung von KI-gestütztem Phishing ist schwierig, aber nicht unmöglich. Hier sind die wichtigsten Schutzmaßnahmen:

- Bleiben Sie skeptisch bei Dringlichkeit: Seien Sie besonders misstrauisch bei Nachrichten, die dringenden Handlungsbedarf ("Ihr Konto wird in 24 Stunden gesperrt") oder unerwartete Gewinne versprechen.

- Überprüfen Sie die Absenderadresse: Untersuchen Sie die tatsächliche E-Mail-Adresse genau. Oftmals sind es nur minimale Abweichungen vom echten Namen (z.B. statt @firma.de steht dort @firma-support.de).

- Maus-Over-Prüfung: Fahren Sie mit der Maus über einen Link, bevor Sie klicken (ohne zu klicken!). Die tatsächliche Ziel-URL wird meist unten links im Browser oder E-Mail-Programm angezeigt. Stimmt die URL nicht mit dem angeblichen Absender überein, ist es Phishing.

- Zwei-Faktor-Authentifizierung (2FA): Schützen Sie alle wichtigen Konten (E-Mail, Bank, Social Media) mit 2FA. Selbst wenn ein Angreifer Ihr Passwort stiehlt, kann er ohne den zweiten Code (z.B. über Ihr Handy) nicht auf das Konto zugreifen.

- Separate Passwörter: Nutzen Sie für jeden Dienst ein einzigartiges, starkes Passwort. Ein kompromittiertes Passwort kann so nicht für andere Konten missbraucht werden.

Technologische Maßnahmen verstärken

- Aktuelle Software: Halten Sie Ihr Betriebssystem, Ihren Browser und alle Anwendungen stets auf dem neuesten Stand. Software-Updates schließen oft Sicherheitslücken, die Kriminelle ausnutzen könnten.

- E-Mail-Filter und Antivirus: Nutzen Sie professionelle E-Mail-Filter, die Phishing-Versuche erkennen und blockieren können, sowie leistungsstarke Antivirus-Software.

- Passwort-Manager: Verwenden Sie einen vertrauenswürdigen Passwort-Manager, um starke, einzigartige Passwörter für alle Konten zu erstellen und sicher zu speichern.

Bleiben Sie wachsam, bilden Sie sich und Ihre Mitarbeiter regelmäßig fort, um die Gefahr im Posteingang erfolgreich abzuwehren.

ÜBER DEN AUTOR

Erich Soraru

Datenschutzbeauftragter (IHK)

Datenschutzauditor (DEKRA)

Compliance Officer (ICO)

Suche nach Artikeln:

Disclaimer:

Die auf dieser Webseite angebotenen Informationen zum Thema Datenschutz stellen keine Rechtsberatung im Sinne des Rechtsdienstleistungsgesetzes (RDG) dar. Vielmehr geht es um die technische und organisatorische Umsetzung von Datenschutzvorgaben. Die hier angebotenen Informationen ersetzen daher keine Rechtsberatung durch einen Rechtsanwalt.